ماهي الجافاسكربت JavaScript وبماذا تستخدم ؟

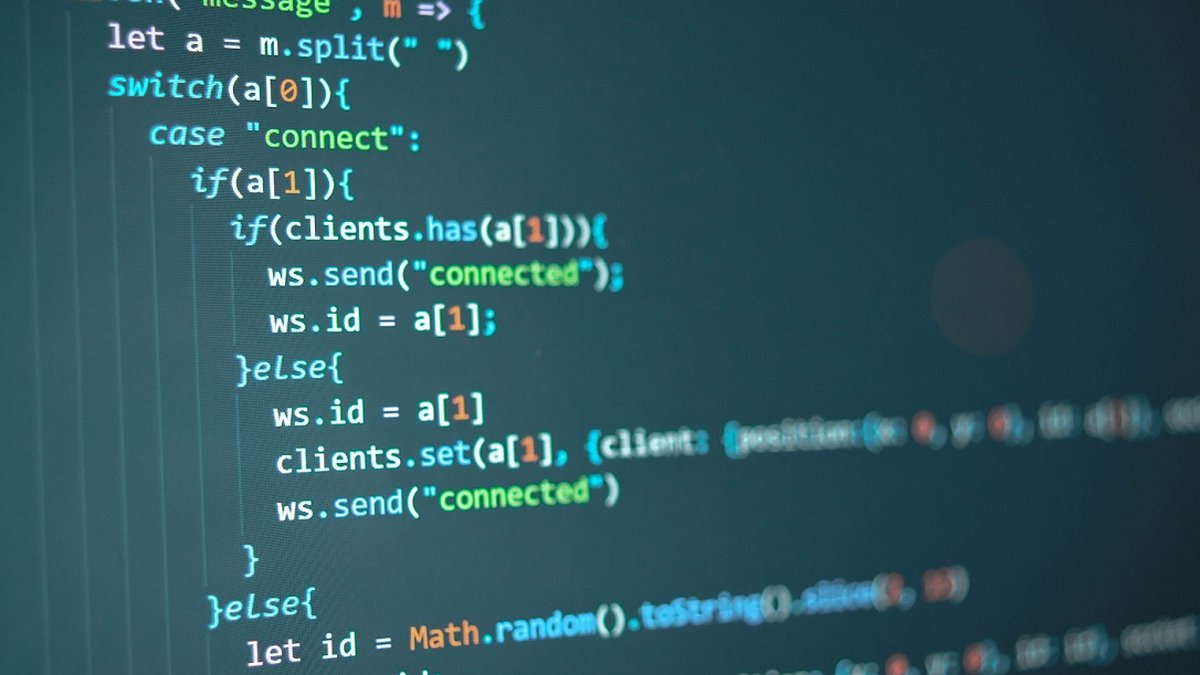

لغة برمجية تستخدم في برمجة الكيانات المعقدة وفي بناء صفحات الويب ولتسريع صفحاتها وجعلها أكثر ديناميكية، وتسخدم الجافاسكربت JavaScript في إنشاء المواقع الإلكترونية وتؤثر بشكل إيجابي على صناعة مواقع ديناميكية بطريقة حديثة وبمواصفات عالية لما تتمع به هذه اللغة من سهولة في الاستخدام وفعالية عالية في الأداء.

تسخدم الجافاسكربت JavaScript أيضاً في اختراق الشركات الكبيرة، بحيث يتم استخدامها في أعقد أنواع الاختراقات باحترافية كاملة ودقة وفعالية عالية. ومن المواقع المشهورة التي تم اختراقها باستخدام الجافاسكربت: موقع تويتر Twitter وموقع جوجل Google، بالإضافة إلى العديد من الشركات والمواقع الأخرى المشهورة، وأيضاً من أكثر الثغرات المنتشرة في الموقع الشهير Facebook تتم من خلال الجافاسكربت JavaScript.

من خلال الجافاسكربت استطاع المخترقون اختراق الهواتف المحمولة التي تتمع بنظام حماية عالي مثل جهاز الأيفون Iphone، بحيث لوحظ في الأسابيع الأخيرة لعام 2018 ظهور ثغرة في شركة أبل Apple، وذلك من خلال مجموعة من الأكواد البرمجية من الجافاسكربت JavaScript تستغل خلل موجود في المتصفح الشهير سفاري المستخدم في أجهزة Apple.

هنالك العديد من أدوات الهندسة الاجتماعية، والهندسة العكسية المستخدمة في اختبار أية عملية اختراق مبنية على أساس الجافاسكربت، ومن هذه الأدوات المعروفة:

- Beef - Browser Exploitation Framework

- Metasploit

1- أداة Beef:

تستَخدِم هذه الأداة متصفح الويب في اختبار الاختراق، بحيث تعتبر هذه الأداة من أشهر وأقوى أدوات الهندسة الاجتماعية المستخدمة في اختبار الاختراق.

يتم استغلال الثغرة من قبل هذه الأداة من خلال ارسال رابط إلى الضحية، وفور فتح الضحية للرابط يتم استغلال الثغرة الموجودة في جهاز الضحية وإنشاء قناة اتصال بين جهاز الضحية والشخص المخترِق، ويتم تحميل ملف Java Applet إلى جهاز الضحية فتعمل هذه الأداة على تقييم الوضع الأمني للضحية، حيث تم تطويرها للقيام بعمليات البحث الأمني.

تكمن خطورة أدوات الجافاسكربت والثغرات الخاصة في الجافاسكربت، في تحميل وحفظ الثغره على جهاز الضحية، وحتى يتمكن الشخص المخترق من الوصول الى أية معلومات موجودة على جهاز الضحية يحتاج إلى إنشاء قناة اتصال من خلال أداة Meterpreter الموجودة في أداة ال Metasploit، وبعد إنشاء هذه القناة يصبح بإمكان الشخص المخترق الوصول إلى الأقراص الموجودة في جهاز الضحية و قراءة ملفاته الخاصة التي تحتوي على كلمات المرور وحسابات البريد الإلكتروني.

ومن الخطورة أيضاً أنه بمقدور ثغرات الجافاسكربت تعطيل مهام وعمليات ذات حساسية داخل النظام، مما يؤدي إلى تثبيت الاتصال بين جهاز الضحية وجهاز الشخص المستهدف، بالتالي إمكانية الرجوع الى جهاز الضحية في أي وقت، وعند الوصول الى جهاز الضحية يستطيع الشخص المستهدف الوصول إلى جميع حسابات مواقع التواصل الاجتماعي مثل ال Facebook, Twitter, Instegram..... الخ وحسابات البريد الإلكتروني الخاصة بالضحية ومعرفة جميع الكلمات المرورية للمستهدف.

ومن هنا تكمن خطورة هذا النوع من الثغرات بأنها تمكن الشخص المخترق من الوصول إلى جميع معلومات الضحية، حتى وإن قام الضحية بتحديثها أو تعديلها فيما بعد، بكل بساطة وسهولة.

2- الأداة الشهيرة Metasploit

تسخدم الأداة الشهيرة Metasploit في اختبار امكانية استغلال الوصول إلى الملفات التي تم تنزيلها من خلال أداة Beef للتحكم في جهاز الضحية حتى بعد اغلاق المتصفح ، ومن خطورة استخدام أداة Metasploit انه يقوم بزرع برمجيات خبيثة إلى أشخاص آخرين لديهم اتصال مباشر مع الضحية والتحكم في أجهزتهم. بحيث أن نقل برمجيات خبيثة إلى أشخاص آخرين وإصابة أجهزتهم وخوادمهم يعتبر أعقد أنواع الاختراقات في وقتنا الحالي، أي أنه بالإمكان الوصول إلى عدد كبير من الأجهزة، والولوج إلى المعلومات وجميع الحسابات التي يتم استخدامها من خلال هذه الأجهزة سواء كانت أجهزة حاسوب أو خوادم انترنت أو هواتف محمولة.

ومن أشهر الثغرات التي تصيب هذه المواقع التي يستخدمها المخترقون الهاكرز Hackers ثغرة: Blind XSS (Cross Site Scripting)

المبنية على الجافاسكربت، تنتج هذه الثغرة من خلال حقن كود برمجي معين من لغة الجافاسكربت، الذي يمكَن من الوصول إلى المعلومات المخزنة في قواعد البيانات وإعطاء الصلاحية أو المقدرة على حذفها أو التعديل عليها أو سرقة Cookies الخاص بمدير الموقع والدخول إلى لوحة التحكم الخاصة بالموقع عن طريق session الخاصة بمدير الموقع.

تم اختراق موقع Twitter والعديد من المواقع الكبيرة باستخدام هذه الثغرة، بحيث يتميز هذا النوع من الثغرات بانه يمكًن المخترق من الوصول إلى لوحة التحكم الخاصة بمدير الموقع دون الحاجة إلى استخدام صفحة الدخول (أي تخطي صفحة الدخول الخاصة بالموقع).

تعمل ثغرات الجافاسكربت في جميع بيئات العمل الخاصة بالحواسيب والهواتف المحمولة بحيث يتم تطبيق ثغرات خاصة بالجافا سكربت في كل من نظام تشغيل الويندوز Windows ونظام تشغيل ال Linux ونظام تشغيل الماك Mac وأيضا في أنظمة التشغيل الخاصة بالهواتف المحمولة مثل Android ونظام IOS الخاصه ب الIphone .

من المعلوم أنّ الهجمات الحاصلة على مواقع الإنترنت، والهواتف المحمولة باتت أكثر انتشاراً في الأونة الأخيرة، مما هدد العديد من المواقع والتطبيقات حول العالم، ومع هذا التسارع في التطور الذي تشهده الشبكة العنكبوتية وتزايد المواقع المنشأة فإنه أصبح من الضروري حماية هذه المواقع وتأمينها ضد هجمات ال Hackers .

كيف أحمي نفسي من هذه الهجمات ...؟

- أولا: من خلال استخدام مكافح فايروسات مرخص، و برامج متخصصة في فحص أية مُدخلات إلى النظام والكشف عن البرمجيات الخبيثة منها وإزالتها وإيقاف أية محاولات في حقن فايروسات إلى مدخلات النظام.

- ثانيا: عن طريق تفعيل الوصول إلى المواقع الإلكترونية التي تستخدم وصول HTTP Only الذي يقوم بدوره بتنبيه المتصفح حتى يمنع كود السكربت من قراءة Cookies وبالتالي منع سرقتها.

- ثالثا: يوجد في برتوكول HTTP خاصية تسمى قانون المحتوى الأمني [22]CSP الذي يعمل على تحديد الأجزاء التي يُسمَح فيها تنفيذ أوامر كود الجافاسكربت في صفحة الويب.

- رابعا: تفعيل بروتوكول HTTPS [23]الذي يعمل على تشفير قنوات الاتصال في الشبكة والذي يضمن حماية معقولة من هجمات التجسس ،حيث يمكن لأي شخص على نفس الشبكة المحلية أن يتعرف على المعلومات الحساسة التي لا يحميها بروتكول HTTPS.

وفي الختام يتوجب على جميع مستخدمي الأجهزة الإلكترونية والهواتف المحمولة التأكد من الروابط قبل الولوج اليها، لمنع واجتناب آية عملية اختراق محتملة بطرق احترافية، يكون من الصعب اكتشافها من قبل الضحية، ونختص بالحديث هنا عن الاختراقات التي تتم بوساطة الجافاسكربت التي تستخدم طرق غير معقدة بسيطة وسهلة والتي تمكن أي شخص يمتلك خبرة ومهارة معينة القيام بهذه الاختراقات.

لماذا أكتب لكم هذا المقال:

أقدم هذه المقال كنتاج لخبرتي البرمجية والعمل في مجال تكنولوجيا المعلومات وكباحث في أمن المعلومات لأكثر من 10 سنوات في الاختراق الأخلاقي والهندسة العكسية والبرامج الخبيثة والضارة، واكتشاف العديد من الثغرات مثل الثغرة في تطبيق Instegram ، ولما تلقيته من دورات تدريبة في مجال أمن المعلومات، لرفع خبرتي في مجال أمن المعلومات، ولعملي في جامعة الاستقلال - فلسطين، في وحدة تكنولوجيا المعلومات وفي مجال أمن المعلومات والبرمجة من عام 2016- 2018 وفي النيابة العامة في وحدة تكنولوجيا المعلومات.

تعريف مصطلحات المقال:

- الجافاسكربتJavaScript : هي لغة برمجة عالية المستوى تستخدم أساسا في متصفحات الويب لإنشاء صفحات أكثر تفاعلية. يتم تطويرها حاليا من طرف شركة نتسكيب وشركة موزيلا. كانت لغة الجافاسكريبت موجهة للمبرمجين الهواة وغير المحترفين، إلا أنه تزايد الاهتمام بها وجذبت اهتمام مبرمجين محترفين بعد إضافتها لتقنيات جديدة كإنتشار تقنية أجاكس التي أدت إلى سرعة في التفاعل بين الخادم والعميل.

- Twitter : حد أشهر شبكات التواصل الاجتماعية ووسائل التواصل الاجتماعي في العالم، يقدم خدمة التدوين المصغر والتي تسمح لمستخدميهِ بإرسال «تغريدات» من شأنها الحصول على إعادة تغريد أو/و إعجاب المغردين الآخرين

- Google : هي شركة أمريكية عامة متخصصة في مجال الإعلان المرتبط بخدمات البحث على الإنترنت وإرسال رسائل بريد إلكتروني عن طريق جي ميل. واختير اسم جوجل الذي يعكس المُهمة التي تقوم بها الشركة، وهي تنظيم ذلك الكم الهائل من المعلومات المُتاحة على الويب.

- Facebook: موقع ويب يعتبر أشهر وسائل التواصل الاجتماعي ويمكن تعريفه بأنه شبكة اجتماعية كبيرة وتديره شركة "فيسبوك" شركة مساهمة؛ فالمستخدمون بإمكانهم الانضمام إلى الشبكات التي تنظمها المدينة أو جهة العمل أوالمدرسة أو الإقليم، وذلك من أجل الاتصال بالآخرين والتفاعل معهم.

- Iphone : هو جهاز تنتجه شركة أبل (بالإنجليزية يعتبر الآي فون من الهواتف الذكية

- Apple : هي شركةٌ أمريكيةٌ متعددةُ الجنسياتِ تعملُ على تصميم وتصنيع الإلكترونيات الاستهلاكية ومنتجات برامج الحاسوب.

- Metasploit: هو مشروع يهتم بالأمن المعلوماتي عبر البحث في الثغرات الأمنية ويساعد في اختبارات الإختراق وتطوير أنظمة كشف التسللات.

- Java Applet : بريمج مكتوب بلغة برمجة جافا يشتغل في متصفح وب الذي يحتوى على تعليمات داخلية تمكن من تشغيل بريمجات متنوعة.

- Instegram: هو تطبيق مجاني لتبادل الصور وشبكة اجتماعية أيضًا، وأطلق في أكتوبر عام 2010 ومستحوذ حالياً من فيسبوك.

- Hackers : هاكر أو قرصان أو مخترق (بالإنجليزية: Hacker) يوصف بأسود (بالإنجليزية: Black Hat Hacker) إن كان مخرب وأبيض (أو أخلاقي) (بالإنجليزية: White Hat Hacker)إن كان يساعد على أمان الشبكة والآمن المعلوماتي و رمادي أو ما يسمي (بالإنجليزية: Gray Hat Hacker) أو “المتلون” وهو شخص غامض غير محدد إتجاهه لأنه يقف في منطقة حدودية بين الهاكر الأسود والأبيض فممكن في بعض الحالات يقوم بمساعدتك وحالة أخري تكون هدفه وضحيته القادمة.

- Xss : هي أحد أنواع الهجوم التي يتعرض لها الأنظمة الحاسوبية، ونجدها خصوصاً في تطبيقات الإنترنت عبر ما يسمى برمجة بالحقن.

- Cookeis : ويعرف أيضًا بسجل التتبع أو سجل المتصفح هو قطعة نصية صغيرة مخزنة على حاسوب المستخدم من قبل المتصفح

- Session : مجموعة من المتغيرات التي يتم تعريفها عبر المستخدم نفسه، ويتم الحفاظ عليها أثناء جلسة المستخدم.

- Windows : نظام تشغيل خاص بشركة مايكروسفت ويستخدم من قبل العديد من الاجهزه حول العالم .

- Linux : هو نظام تشغيل حر ومفتوح المصدر. بسبب تطوره في إطار مشروع جنو، يتمتع لينكس بدرجة عالية من الحرية في تعديل وتشغيل وتوزيع وتطوير أجزاءه.

- Mac: هي عائلة من الحواسيب الشخصية يتم تطويرها وإنتاجها وتسويقها من قبل شركة أبل.

- Android : هو نظام تشغيل مجاني ومفتوح المصدر مبني على نواة لينكس صُمّم أساسًا للأجهزة ذات شاشات اللمس كالهواتف الذكية والحواسب اللوحية

- IOS : هو نظام تشغيل ظهر في بداية 2007 كنظام تشغيل صنعته أبل لهاتفها آي فون، فيما بعد، أصبح هو النظام الافتراضي لجهاز آي بود تاتش واللوحي آي باد بنسخة معدل فيها قياسات الواجهة للأخير

- HTTP ONL : بروتوكول نقل النص الفائق أو بروتوكول نقل النص التشعبي

- CSP: هو معيار أمان للكمبيوتر تم إدخاله لمنع البرمجة النصية عبر المواقع (XSS) ، ونقرات النقر وغيرها من هجمات حقن الشفرة الناتجة عن تنفيذ محتوى ضار في سياق صفحة الويب الموثوقة.

- Https: وهو البروتوكول الذي يتم إرسال البيانات عبره بين متصفحك وموقع الويب الذي تتصل به. يشير الحرف "S" الموجود في نهاية HTTPS إلى كلمة "آمن". هذا يعني أن جميع الاتصالات بين المتصفح الخاص بك وموقع الويب هي اتصالات مشفرة.

- Beef: عبارة عن أداة أمان تسمح باختبار إجراء هجمات الهجوم على نظام إلكتروني.

- Metasploit: هو مشروع يهتم بالأمن المعلوماتي عبر البحث في الثغرات الأمنية ويساعد في اختبارات الإختراق وتطوير أنظمة كشف التسللات.

ملاحظة: جميع التعريفات المدرجة في الهوامش تم اقتباسها من موقع Wikipedia والمواقع الرسمية للأدوات المذكورة أعلاه.

المؤلفون

كلمات مفتاحية: الهاكرز ثغرات الاختراق الجافاسكربت مرحلة الشباب

عدد القراءات: 2603