مفهوم الأمن السيبراني Cyber Security

هو مفهوم أوسع من ( أمن المعلومات - Information Security ) ويتضمن تأمين البنية التحتية للمنشآت الخاصة أو الحكومية داخل الدولة والمعلومات والاتصالات الداخلية والخارجية من الاختراق أو التجسس .

مفهوم أمن المعلومات :Information Security

هو حماية المعلومات من النفاذ غير المصرح أو السرقة أو التعديل لحفظ سرية وخصوصية العملاء وبقاء المعلومات محفوظة وفقاً لمنهج CIA، كلمةCIA ترمز ( للسرية والكمال والتوفر ) وهي جزء أساسي في جميع مراجع أمن المعلومات وتعتبر مثلث الكمال لأخصائي أمن المعلومات وعلى أساسها يتم بناء منظومة كبيرة لتأمين البنية التحتية للمنشآت الخاصة أو الحكومية. ويعتبر الهدف الأساسي هو الحفاظ على معلومات العميل وعدم تسريبها لأن ضمان بقائها يؤدي لرضا العميل وعدم الإخلال بأمنه الاجتماعي.

أمن المعلومات عبارة عن مجموعة من المعايير والإجراءات المتخذة لمنع وصول المعلومات الي أيدي أشخاص غير مخولين.

حماية المعلومات لا تعني انه من غير الممكن اختراقها, ولكن كلما كان النظام الأمني قوي ودقيق جعل الاختراق والجريمة في أحد الصور الآتية:

- إما مكلفة, بمعنى أن تكون تكاليف الاختراق باهظة.

- أو تحتاج الى وقت طويل يمكن من خلاله اكتشاف المخترق.

- أو مكلفة وتحتاج الى وقت طويل معاً.

أنواع أخرى من الأمن:

- أمن الوصول الى الأنظمة Access Control .

- أمن البرمجيات Software Security .

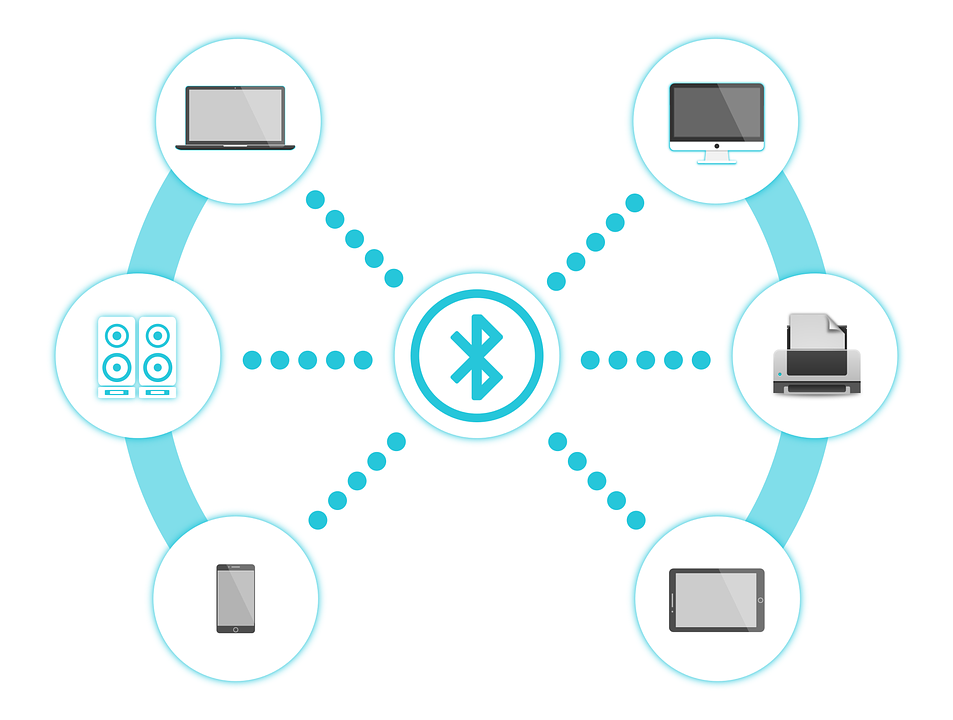

- أمن الاتصالات Communications Security .

المبادئ الأساسية في أمن المعلومات

- Confidentiality

- Possession or Control

- Integrity

- Authenticity

- Availability

- Utility

اعتماد وتدقيق أمن المعلومات:

أصبحت النظم المعلوماتية وقواعد البيانات وشبكات الاتصال عصب العالم المعرفي والصناعي والمالي والصحي وغيرها من القطاعات. حيث أصبح من المهم الحفاظ على أمن المعلومات بعناصره الرئيسية الثلاث:

السرية والسلامة والاستمرارية.

وعلى المستوى العالمي يبرز نظام الأيزو للاعتماد والتقييم والتقييس 27001 لضمان أمن المعلومات. كما يوجد نظام HIPAA في الولايات المتحدة الأمريكية لضمان أمن المعلومات الصحية ونظام COBIT من ISACA لأمن المعلومات.

شهادات لخبراء أمن المعلومات:

تعد CISA مدقق نظم المعلومات المعتمد أحد أبرز الشهادات في إدارة وتدقيق النظم المعلوماتية. كما تعتبر شهادة CISSP خبير أمن معلومات معتمد شهادة مهمة في أمن المعلومات. كما توجد شهادات متخصصة في أغلب الشركات الكبيرة لتخصص أمن المعلومات مثل ميكروسوفت وسيسكو وغيرها من الشركات.

أساليب الهندسة الاجتماعية - Social Engineering

أحاول فيما يلي سرد أهم أساليب الهندسة الاجتماعية التي يعتمد عليها المهاجمون لإيقاع ضحاياهم. أتمنى من القراء بعد معاينة هذه اللائحة محاولة التفكير بأساليب أخرى قد يعتمدها المهاجمون. فالمهاجمون يفكرون أيضا بشكل مستمر بأساليب جديدة لخداع الضحايا.

- استغلال الشائعات:

تعتمد أغلب عمليات الاحتيال للحصول على كلمات السر أو للسيطرة على الحواسيب على تغليف البرنامج الخبيث أو الرابط الخبيث في غلاف جذاب يغوي الضحية إلى تشغيله أو فتحه.

يكون الغلاف الجذاب عادة مصمما للضحية أو مجموعة الضحايا. في كثير من الأحيان يستغل المهاجمون الشائعات, بغض النظر عمن وراء الشائعات, كغلاف جذاب لتمرير المحتوى الخبيث, تنتشر الشائعات بشكل سريع جدا ضمن شبكات التواصل الاجتماعي ومنها فيسبوك. بالتالي تكون المساهمة في نشر الشائعات بشكل أو بآخر مساهمة في تسهيل عمل من ينوي استغلال الشائعات لتغليف روابطهم الخبيثة.

تؤثر أيضا الشائعات على العالم الحقيقي, فقد تؤدي لأصحاب القرار لاتخاذ قرارات مبنية على معلومات خاطئة ما يؤدي لانكشاف مزيد من المعلومات التي يمكن استغلالها لمزيد من هجمات الهندسة الاجتماعية أو غيرها من الهجمات الخبيثة.

- استغلال عواطف الضحية وطباعه الشخصية:

يقصد باستغلال العواطف استخدام نصوص أو صور تخاطب عاطفة الضحية وتؤدي إلى سقوطه في فخ فتح وتشغيل الملف الخبيث أو فتح رابط خبيث.

من العواطف التي قد يستغلها المهاجم، في سبيل المثال وليس الحصر عواطف: الحقد، الانتقام، الحزن، الكره والنقمة. أو عواطف كالحب، الشوق، الحنين، الاعجاب، يضاف إلى ذلك المشاعر الدينية أو الطائفية والاثنية والعشائرية والقومية وغيرها...

يمكن أيضا للمهاجم استغلال فضول المستهدف أو غروره أو بحثه الذي لم ينته عن الحبيب أو عن علاقة عاطفية مشروعة أو غير مشروعة وهكذا.

- استغلال المواضيع الساخنة:

بشكل مشابه لاستغلال الشائعات, يستغل المهاجمون المواضيع الساخنة لتمرير عمليات احتيالهم.

بعكس الشائعات, المواضيع الساخنة أخبار حقيقية ولا تحتوي على تضخيم أو افتراء. تنتشر عادة بسرعة على وسائل الإعلام ذات المصداقية العالية بشكل أخبار عاجلة.

كل هذا يجعلها طعما مناسبا لإيهام الضحية بأن الرابط المرفق مع الرسالة مثلا هو أيضا "وديع" وأن صاحب الرابط المرفق "صادق" في ادعائه حول محتوى الرابط كما الرسالة صادقة في نقل الأخبار الساخنة.

- استغلال موضوع الأمن الرقمي وضعف الخبرة التقنية للضحية:

في هذا النوع من الهندسة الاجتماعية يدعي المهاجم أن رابطا ما أو ملفا ما سيسهم بحماية جهاز الضحية. في حين أنه في الحقيقة الملف ملف خبيث أو الرابط خبيث.

- انتحال الشخصية Identity Theft

يمكن للمهاجم أن ينشئ مثلا حساب على فيسبوك, أو حساب إيميل, أو حساب سكايب, باسم مستعار أو باسم مطابق لاسم صديق لك أو لاسم شخص تعرفه بنية انتحال الشخصية.

يمكن لمنتحل الشخصية استغلال الثقة للحصول على معلومات ما أو لاستجرارك لإضافته إلى مجموعة سرية معينة وما إلى ذلك.

في كثير من الأحيان يستطيع منتحلوا الشخصية خداع ضحاياهم باستخدام مهارات التحايل دون الحاجة لمقدرات تقنية لذلك يعتبر انتحال الشخصية من أساليب الهندسة الاجتماعية Social Engineering.

بالطبع الحصول على كلمة سر لحساب شخص ما في فيسبوك واستغلال حسابه لانتحال شخصيته يسهل مهمة الحصول على المعلومات بشكل كبير جدا, كما يسهل أيضا استغلال الحساب المخترق لاختراق حسابات جديدة عبر استخدام الحساب المخترق لسرقة كلمات السر بالاحتيال مثلا.

- استغلال السمعة الجيدة لتطبيقات معينة

هنا يدعي المهاجم أن رابطا أو ملفا هو نفسه النسخة المحدثة مثلا من تطبيق معين، لكنه في الحقيقة يتضمن ملفا خبيثا. وهناك أيضا حالات أخرى يقوم فيها الرابط بتحميل الملف الخبيث وتنصيبه ثم تحميل التطبيق الحميد الحقيقي وتنصيبه بحيث يعتقد الضحية أنه قام بتنصيب التطبيق الحميد ولا يعلم أنه قام بتنصيب الملف الخبيث. أما الحالات الأكثر دهاءاً نسخة معدلة عن التطبيق ذو السمعة الجيدة يبدو ويعمل كالتطبيق الحقيقي لكنه يتضمن في الوقت نفسه جانب خبيث.

- اصطياد كلمات السرّ Passwords Phishing

هي طريقة للحصول على كلمة سر مستخدم لخدمة ما أو موقع ما على الإنترنت. تعتمد الطريقة على إيهام الشخص المستهدف بأنه على الموقع الصحيح المعتاد حيث يدخل كلمة السر عادة للدخول إلى حسابه على الموقع (كموقع البريد الالكتروني) لكن في الحقيقة يكون الموقع موقعا "شريرا" يديره أحد لصوص كلمات السر. بالتالي إذا خدع المستخدم وأدخل كلمة سره في ذلك الموقع تصل كلمة السر بكل بساطة إلى اللص.

- استغلال التواجد الفيزيائي للمهاجم قريبا من الضحية

نقصد بذلك أن يكون المهاجم والضحية مثلا في نفس القاعة أو نفس الفندق. في هذه الحالة قد يستخدم المهاجم الحنكة للوصول إلى الحاسب المحمول للضحية مثلا أو إلى هاتفه.

- خيانة الثقة

في كثير من الأحيان يكون المهاجم صديقا أو زميلا للضحية. يستغل المهاجم ثقة الضحية به بسبب طبيعة علاقة الصداقة بينهما أو بسبب الزمالة في المهنة أو المؤسسة حيث يعملا. فقد يطلب المهاجم من الضحية ببساطة كلمة سر حسابه. أو يطلب منه فتح رابط معين يرسله عبر البريد الالكتروني أو يطلب منه فتح رابط أو ملف معين يمرره له على يو إس بي ستيك USB stick. قد يقوم المهاجم بالتلصص على زميله خلال إدخاله كلمة سر حسابه. استغلال الثقة أحد أكثر أساليب الهندسة الاجتماعية شيوعا. ينصح الخبراء بألا تثقوا بأحد. لكن هناك أيضا مساوئ كثيرة لعدم الثقة بأحد. لذلك ننصح بالتعاطي بحذر دائما مع الجميع خاصة مع التغيرات الكبيرة في طبيعة العلاقات الاجتماعية التي أتت بها ثورة تقنية المعلومات إلى عالمنا المعاصر.

الوقاية من الوقوع ضحية للهندسة الاجتماعية

بناء على أساليب الاحتيال المفصلة أعلاه وبناء على الأمثلة المذكورة في الفقرة السابقة يمكن إدراج النقاط التالية كأسلوب للوقاية من الوقوع ضحية لهجوم باستخدام الهندسة الاجتماعية.

كي لا تكون ضحية سهلة راعي النقاط التالية:

احرص على خصوصيتك وعدم نشر معلومات شخصية عن نفسك لأن المهاجم قد يستخدمها لانتحال شخصيتك ومهاجمة صديق لك أو قد يستخدم المعلومات ليصيغ الهجوم عليك بشكل مقنع أكثر.

- لا تشارك كلمة/كلمات السرّ خاصتك مع الآخرين

- لا تشارك أسماء أو عناوين حساباتك مع غير المعنيين

كي لا تقع ضحية للخداع أو الاحتيال:

- لا تثق بأحد عبر الإنترنت، وتحقق من شخصية من يراسلك؛ سواء عبر البريد الالكتروني Email ، أو برامج المراسلة مثل Skype، أو عبر وسائل التواصل الاجتماعي مثل فيسبوك Facebook أو Twitter .

- انظر بعين الشك إلى كل بريد الكتروني أو رسالة أو تعليق يصلك يحتوي على ملفات وروابط مرفقة .

- عند الشك برسالة ما أو بجهة اتصال مشبوهة، لا تقم بفتح الملفات أو الروابط المرفقة في الرسالة .

- في حال رغبتك بفتح أي ملف أو رابط يصلك قم قبل ذلك بالتأكد من أنه ليس خبيثا عبر استخدام موقع فايروس توتال Virus Total

https://www.virustotal.com/ar/ - عند شعورك أن جهازك أصيب أو أن حسابك تم اختراقه قم بإعلام الشخص المسؤول في المؤسسة، أو قم بإعلام أحد معارفك المختصين في أمن المعلومات

- إذا شعرت أن حسابك قد تم اختراقه عليك اعلام مديرك والتأكد من وصول الموضوع لمدير قسم الـ IT في المؤسسة بأسرع وقت ممكن لتفادي المزيد من المشاكل

خطوات لحماية اتصالك ونشاطك على الإنترنت أمر هام يساعد في حماية سلامتك وسلامة بياناتك:

- استخدم دائما شبكة افتراضية خاصة ) في بي إن – VPN ) أو برامج أخرى للاتصال الآمن بالإنترنت (مثل سايفون3 أو تور) لتشفير اتصالك وإخفاء هوية اتصالك.

- قم بتفعيل ميزة التحقق بخطوتين Two Factor Authentication لحساباتك على الانترنت حيثما استطعت.

- قم بتثبيت HTTPS EVERYWHERE لإجبار المتصفّح على استخدام بروتوكول HTTPS وبالتالي تشفير البيانات المتبادلة بين المتصفح والمواقع. مما يقطع الطريق على أي طرف ثالث يسعى إلى معرفة ماهية هذه البيانات المتبادلة.

لتتثبيت الاضافة على متصفح كروم:

https://chrome.google.com/webstore/detail/https-everywhere/gcbommkclmclpchllfjekcdonpmejbdp?hl=ar

لتثبيت الاضافة على متصفح موزيلا فيرفوكس:

https://addons.mozilla.org/ar/firefox/addon/https-everywhere/

- قم بتشفير ملفاتك الخاصة والمهمة وحفظها في مكان أمن، واحرص على عمل نسخة احتياطية ( Backup )

- لا تقم برفع ملفاتك المهمة والخاصة على مواقع التواصل الاجتماعي او مواقع التخزين السحابي .

- قم باستخدام ( مكافح فايروسات – antivirus ) مثلKaspersky free او bitdefender free أو ESET NOD32 Antivirus .

- لا تقم بتحميل التطبيقات لأجهزة الجوالات من خارج متجر Google Play أو متجر Apple Store،

تقسم الحماية الى نوعين أساسيين :

- حماية الهاردوير (Hardware ) : وتتمثل في حماية الاجهزة من وصول اشخاص غير مصرح لهم بالإضافة الى توفير حماية من الظواهر الطبيعية مثل الزلازل والفيضانات .. الخ .

- حماية السوفت وير ( Software ) : وتتمثل في حماية الانظمة والبرامج والملفات الخاصة بالمستخدم من التجسس او السرقة او التلاعب بها وعمل نسخ احتياطية لها .

لا يوجد شيء يوفر لك الحماية الكاملة على الانترنت , لان الشبكة العنكبوتية ( الانترنت ) والاجهزة الالكترونية هي من صنع البشر , وهذا يعني وجود الاخطاء حتى ولو كانت قليلة ( فالكمال لله وحده ).

المؤلفون

كلمات مفتاحية: الأمن السيبراني الاختراق المعلمون والمرشدون الهندسة الاجتماعية بروتوكول HTTPS

عدد القراءات: 1744